Białorusko-irańskie ciosy w cyberbezpieczeństwo. Grupy hakerskie coraz aktywniejsze

Analitycy cyberbezpieczeństwa alarmują: białoruskie i irańskie grupy hakerskie znacząco zwiększyły zakres globalnych operacji cybernetycznych, wykorzystując konflikty na Bliskim Wschodzie i wojnę na Ukrainie. Eksperci ostrzegają, że państwowe formacje łączą tradycyjne cyberataki z kampaniami dezinformacyjnymi. Powstaje nowa jakość zagrożeń dla infrastruktury krytycznej w Europie.

Z tego artykułu dowiesz się…

- Jak działają białoruskie i irańskie grupy hakerskie.

- Jakie są najnowsze taktyki cyberprzestępców.

- Jak ewoluuje rynek cyberprzestępczości.

Współczesne konflikty międzynarodowe coraz częściej przenoszą się do cyberprzestrzeni. Cyberbezpieczeństwo jest odmieniane przez wszystkie przypadki. I słusznie, bo państwowe grupy hakerskie stają się kluczowym narzędziem destabilizacji przeciwników. Białoruś i Iran, jako sojusznicy Rosji w jej agresji na Ukrainę, rozwinęły zaawansowane zdolności cybernetyczne. Zagrażają już nie tylko celom wojskowym, ale także cywilnej infrastrukturze krytycznej w krajach UE i NATO.

Palo Alto Networks, identyfikuje Iran jako jednego z czterech głównych aktorów państwowych w cyberprzestrzeni – obok Chin, Rosji i Korei Północnej. Jednostka Unit 42 ds. analizy zagrożeń odnotowuje systematyczne zwiększanie zasięgu irańskich operacji cybernetycznych w ciągu ostatnich dwóch lat.

Białoruski Frosty Neighbor. Hybryda propagandy i cyberszpiegostwa

Jedną z najbardziej niebezpiecznych białoruskich formacji jest grupa określana przez analityków jako Frosty Neighbor, znana także jako Ghostwriter czy Storm257. Robert Lipovsky, ekspert ds. cyberbezpieczeństwa z ESET, który od lat śledzi aktywność tej grupy, podkreśla jej unikatowe cechy operacyjne.

– Frosty Neighbor to połączenie dwóch typów operacji – klasycznych grup APT (Advanced Persistent Threat) zajmujących się cyberszpiegostwem oraz grup prowadzących operacje wpływu i dezinformacji. To właśnie czyni ich szczególnie niebezpiecznymi – wyjaśnia Robert Lipovsky.

Agencja Bezpieczeństwa Wewnętrznego potwierdza w raportach aktywność białoruskich cyberprzestępców na terenie Polski. Specjaliści ABW odnotowali szczególną intensyfikację działań podczas ubiegłorocznej kampanii parlamentarnej, kiedy cyberszpiedzy Łukaszenki wykorzystywali lokalne tematy polityczne do przeprowadzania ataków socjotechnicznych.

Grupa wykazuje dogłębną znajomość lokalnych spraw politycznych w krajach docelowych. Wybory, kryzysy polityczne czy inne wrażliwe tematy to świetna okazja do przeprowadzania ataków socjotechnicznych. Białoruscy hakerzy często używają autentycznych dokumentów politycznych – ulotek czy oświadczeń – jako przynęty w swoich kampaniach.

W przeciwieństwie do typowych grup zajmujących się operacjami wpływu, które ograniczają się do rozpowszechniania dezinformacji, Frosty Neighbor kontynuuje działania po udanym włamaniu. Wykorzystuje zaawansowane narzędzia oraz różnorodne aplikacje do kradzieży danych uwierzytelniających i dalszej penetracji w zainfekowanych sieciach.

Irańskie grupy przechodzą w tryb ofensywny

Eskalacja konfliktu na Bliskim Wschodzie po ataku Hamasu z 7 października 2023 r. znacząco wpłynęła na aktywność irańskich cyberprzestępców. Analitycy Palo Alto Networks obserwują wzrost aktywności ponad 120 grup haktywistycznych powiązanych z Iranem, co stanowi bezprecedensowy poziom zagrożenia.

Irańskie grupy hakerskie są szczególnie aktywne w atakowaniu infrastruktury krytycznej. Niedawny przykład stanowi rzekomy atak na izraelski obiekt nuklearny, przeprowadzony przez grupę utożsamiającą się z kolektywem Anonymous. Hakerzy twierdzą, że wykradli tysiące dokumentów Centrum Badań Jądrowych Shimon Peres Negev jako protest przeciwko wojnie w Strefie Gazy.

Wojciech Gołębiowski, wiceprezes Palo Alto Networks w Europie Środkowo-Wschodniej, ostrzega przed czterema głównymi kategoriami zagrożeń. Pierwszą stanowią cyberprzestępcy bezpośrednio sponsorowani przez Iran, którzy przeprowadzają ukierunkowane ataki – od kampanii spear phishingowych (spersonalizowanymi wiadomościami) wymierzonych w dyplomatów po destrukcyjne ataki typu wiper (złośliwe oprogramowanie do kradzieży lub usunięcia danych z dysku twardego).

Drugą kategorię tworzą cyberprzestępcy sponsorowani przez inne państwa, które mogą wykorzystać obecną sytuację do operacji fałszywej flagi. Precedensem jest incydent z 2019 r., kiedy Rosja przejęła irańską infrastrukturę cybernetyczną, aby prowadzić własne operacje pod fałszywą flagą.

Generatywna sztuczna inteligencja w służbie agresorów

Najnowszym trendem w działalności białoruskich i irańskich grup jest wykorzystanie generatywnej sztucznej inteligencji w operacjach socjotechnicznych. Zespół Unit 42 dokumentuje przypadki użycia GenAI do tworzenia złośliwych dokumentów PDF. Podszywają się w ten sposób pod publikacje renomowanych instytucji badawczych.

Przykładem może być grupa Agent Serpens, która wykorzystała GenAI do stworzenia fałszywego dokumentu amerykańskiej organizacji RAND. Plik z ukrytym złośliwym oprogramowaniem rozprowadzano w ramach kampanii dezinformacyjnej, aby destabilizować państwa zachodnie.

Analitycy odkryli również przypadek stworzenia fałszywej strony internetowej podszywającej się pod niemiecką agencję modelek. Taka forma kamuflażu pozwala na prowadzenie tzw. cyberwywiadu. Chodzi o długoterminowe zbieranie informacji o celach bez wzbudzania podejrzeń.

Irańskie grupy hakerskie systematycznie atakują infrastrukturę krytyczną oraz wrażliwe sektory gospodarki na całym świecie. Ich działania obejmują zarówno sektor publiczny, jak i prywatny, co może prowadzić do poważnych konsekwencji ekonomicznych i społecznych.

Ewolucja taktyki. Od malware do technik LOTL (living off the land)

Współczesne grupy hakerskie coraz rzadziej polegają wyłącznie na tradycyjnym złośliwym oprogramowaniu. Robert Lipovsky podkreśla, że „coraz więcej atakujących w ogóle nie używa malware. Sięgają za to po techniki living off the land, czyli nadużywają normalnych aplikacji, które mają normalne zastosowanie”.

Cisco Talos w swoim raporcie potwierdza, że grupa UNC1151 (Ghostwriter) nadal aktywnie celuje w Polskę i Ukrainę, wykorzystując zainfekowane dokumenty Microsoft Office oraz trojany zdalnego dostępu takie jak AgentTesla czy njRAT. Hakerzy powiązani z białoruskim rządem prowadzą złośliwą działalność od kwietnia 2022 r., co świadczy o uporczywym charakterze ich operacji.

Przykładem są narzędzia RMM (Remote Monitoring Management), używane w celach administracyjnych. W niewłaściwych rękach stają się instrumentami cyberprzestępczości. Taka taktyka znacznie utrudnia wykrywanie ataków przez tradycyjne systemy antywirusowe.

Białoruskie i irańskie grupy szczególnie chętnie wykorzystują PowerShell, WMI oraz inne wbudowane narzędzia systemów operacyjnych do przeprowadzania ataków. Pozwala im to unikać wykrycia przez systemy bezpieczeństwa skanujące pliki w poszukiwaniu znanego złośliwego kodu.

Eksperci rekomendują organizacjom zwiększenie czułości systemów detekcji, nawet kosztem większej liczby fałszywych alarmów. Dla celów o wysokiej wartości strategicznej korzyści z wykrycia prawdziwego ataku przewyższają niedogodności związane z okazjonalnymi fałszywymi pozytywami.

Zagrożenia dla infrastruktury krytycznej w Europie

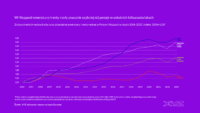

Białoruskie i irańskie cyberataki coraz częściej wymierzone są w europejską infrastrukturę krytyczną. Check Point Research dokumentuje, że co tydzień w Polsce przeprowadzanych jest 1106 ataków na pojedynczą organizację z sektora rządowo-wojskowego. Sektor ten jest w Polsce najbardziej narażony na ataki, choć globalnie instytucje militarne atakowane są jeszcze częściej – 1675 razy tygodniowo.

Polski Instytut Spraw Międzynarodowych (PISM) w swoich analizach wskazuje, że od 2016 r. Unia Europejska mobilizuje posiadane zasoby oraz tworzy nowe instrumenty zwalczania zagrożeń hybrydowych. Działania te są przede wszystkim reakcją na destabilizujące posunięcia Rosji, Chin oraz mniejszych państw, w tym Białorusi, Iranu i Korei Północnej.

Unia Europejska odpowiada na te zagrożenia wprowadzeniem nowych regulacji, w tym dyrektywy NIS 2 oraz rozporządzenia DORA. Przepisy te nakładają na operatorów infrastruktury krytycznej oraz instytucje finansowe obowiązek implementacji zaawansowanych systemów cyberbezpieczeństwa.

W ramach unijnej strategii cyberbezpieczeństwa z grudnia 2020 r. utworzono zestaw narzędzi cyberdyplomacji (EU Cyber Diplomacy toolbox). Ma odstraszać potencjalnych cyberagresorów. Reżim sankcyjny wprowadzony w maju 2019 r. przewiduje wpisanie na czarną listę podmiotów odpowiedzialnych za cyberataki przeciwko państwom UE.

Eksperci podkreślają znaczenie współpracy międzynarodowej w przeciwdziałaniu tym zagrożeniom. NATO organizuje grupy robocze ds. wymiany informacji o zagrożeniach cybernetycznych, podczas gdy ENISA koordynuje działania na poziomie europejskim.

Dziennikarze na celowniku cyberprzestępców

Dziennikarze, szczególnie ci zajmujący się tematyką międzynarodową i bezpieczeństwa, stanowią priorytetowe cele dla białoruskich i irańskich grup hakerskich. Robert Lipovsky zaleca dziennikarzom szczególną ostrożność w korzystaniu z komunikatorów szyfrowanych.

Mandiant w swoim raporcie dotyczącym afery mailowej potwierdził, że włamań na konta polityków dokonali hakerzy z Białorusi. Informacje zdobyte przez analityków wskazują, że operacja UNC1151 realizowana jest z Mińska we współpracy z białoruskim wojskiem.

– Widzimy, że grupa Gamaredon, jedna z najbardziej aktywnych rosyjskich grup APT atakujących organizacje ukraińskie, celuje w bazy danych zawierające wiadomości Signal, WhatsApp i Telegram na komputerach stacjonarnych – ostrzega ekspert.

Kluczową rekomendacją jest wykorzystanie zaawansowanych funkcji bezpieczeństwa dostępnych w urządzeniach mobilnych, takich jak tryb blokady iOS czy zaawansowana ochrona danych Apple. Dla dziennikarzy zajmujących się wrażliwymi tematami mogą to być niezbędne środki ostrożności.

Większą czujność należy zachować również przy odbieraniu dokumentów od nieznanych źródeł. Białoruskie i irańskie grupy coraz częściej wykorzystują autentyczne dokumenty jako przynęty, co utrudnia rozpoznanie ataku.

Rynek cyberprzestępczości. Od narodowych służb do komercyjnych brokerów

Współczesna cyberprzestępczość ewoluuje w kierunku coraz większej komercjalizacji i współpracy między różnymi typami aktorów. Tradycyjny podział na grupy narodowe APT i cyberprzestępców motywowanych finansowo staje się coraz bardziej płynny.

Chińskie przecieki z firmy iSoon z początku 2024 r. ujawniły mechanizmy współpracy między prywatnymi kontrahentami a organami państwowymi. Organizacje takie jak iSoon wykonują zlecenia dla MSS, MPS oraz Chińskiej Armii Ludowo-Wyzwoleńczej, jednocześnie proponując własne operacje, gdy nadarzy się okazja albo w sprzyjających warunkach.

Robert Lipovsky wyjaśnia, że „operacje mogą być inicjowane z obu stron – albo ministerstwo wydaje zlecenie na konkretny atak, albo prywatna organizacja oferuje już zdobyty dostęp do interesującej instytucji”. Ten model biznesowy rozprzestrzenia się również na białoruską i irańską scenę cyberprzestępczą.

Rosnącą popularnością cieszą się usługi IAB (Initial Access Broker). Brokerzy pierwszego dostępu specjalizują się w uzyskiwaniu początkowego dostępu do systemów docelowych.

Przyszłość cyberzagrożeń

Eksperci przewidują, że w najbliższych latach cyberprzestępczość będzie charakteryzować się coraz większym rozmyciem granic między różnymi typami aktorów. Znacznie trudniej będzie przypisać odpowiedzialność. Zwiększy się liczba narzędzi i upowszechni dostępna do atakowania infrastruktura.

Szczególną uwagę zwraca ekosystem chińskich grup APT. To dziesiątki podmiotów współpracujących ze sobą w ramach skomplikowanej sieci kontraktów i outsourcingu. Z powodzeniem stosują model „cyfrowego kwatermistrza” – są dostawcą infrastruktury i narzędzi dla innych grup. Model mogą śmiało zaadaptować białoruskie i irańskie formacje.

Robert Lipovsky ostrzega, że „ataki będą coraz bardziej niejednoznaczne, a przypisanie odpowiedzialności będzie coraz trudniejsze. Do tej pory konkretne rodziny malware były unikatowe dla różnych aktorów. Teraz obserwujemy znacznie więcej współdzielenia i wymiany know-how”.

Kluczowe znaczenie będzie miała zdolność organizacji do adaptacji wobec zmieniających się taktyk przeciwników. Statyczne systemy obrony okażą się niewystarczające w obliczu dynamicznie ewoluujących zagrożeń.

Odpowiedź Zachodu. Regulacje, współpraca i inwestycje

Kraje NATO i Unii Europejskiej systematycznie wzmacniają swoje zdolności obronne w cyberprzestrzeni. Wprowadzanie nowych regulacji prawnych, takich jak dyrektywa NIS 2 ma na celu podniesienie standardów cyberbezpieczeństwa w sektorach krytycznych.

ENISA, Europejska Agencja ds. Cyberbezpieczeństwa, koordynuje działania na poziomie wspólnotowym, organizując grupy robocze i ułatwiając wymianę informacji o zagrożeniach. Podobne funkcje na poziomie transatlantyckim pełnią struktury NATO ds. cyberbezpieczeństwa.

W ramach Single Intelligence Analysis Capacity (SIAC) działają cywilni i wojskowi analitycy odpowiedzialni za opracowywanie raportów, briefingów i analiz dotyczących zagrożeń hybrydowych w państwach UE. Dostęp do materiałów mają kluczowe instytucje unijne oraz państwa członkowskie – w przypadku Polski jest nim oficer łącznikowy ABW przy Stałym Przedstawicielstwie RP przy UE.

Polski rząd podjął konkretne kroki w odpowiedzi na rosnące zagrożenia. Minister Obrony Narodowej Mariusz Błaszczak powołał Siły Cyberobrony pod dowództwem generała Karola Molendy, które ściśle współpracują z utworzonym w 2019 r. Narodowym Centrum Cyberbezpieczeństwa.

Kluczowym wyzwaniem pozostaje zapewnienie odpowiednich zasobów ludzkich w sektorze cyberbezpieczeństwa. Robert Lipovsky podkreśla, że „branża potrzebuje ludzi o różnorodnych profilach – od technicznych analityków malware po ekspertów od aspektów strategicznych i geopolitycznych”.

Rosnące znaczenie ma również threat intelligence – świadomość zagrożeń i zdolność działania na ich podstawie. Bez tego drugiego elementu nawet najlepsze informacje o zagrożeniach pozostają bezużyteczne.

Białorusko-irańska koalicja w cyberprzestrzeni stanowi poważne wyzwanie dla bezpieczeństwa europejskiego. Połączenie zaawansowanych zdolności technicznych z głębokim zrozumieniem kontekstu geopolitycznego czyni te grupy szczególnie niebezpiecznymi przeciwnikami.

Europa musi kontynuować wzmacnianie swoich zdolności obronnych, inwestując w zaawansowane technologie detekcji, kształcenie specjalistów oraz międzynarodową współpracę w dziedzinie cyberbezpieczeństwa.

Warto wiedzieć

Słowniczek

Agent Serpens

Grupa hakerska wykorzystująca generatywną sztuczną inteligencję do tworzenia fałszywych dokumentów podszywających się pod publikacje renomowanych instytucji badawczych w ramach kampanii dezinformacyjnych.

AgentTesla

Trojan zdalnego dostępu używany przez białoruskie grupy hakerskie do infiltracji systemów docelowych i przejmowania kontroli nad zainfekowanymi komputerami.

APT (Advanced Persistent Threat)

Zaawansowane, długotrwałe zagrożenie cybernetyczne. Grupa hakerska wykorzystująca wyrafinowane techniki do długoterminowej infiltracji systemów, często sponsorowana przez państwo i zajmująca się cyberszpiegostwem.

Ataki socjotechniczne

Techniki manipulacji psychologicznej, aby skłonić ofiarę do ujawnienia poufnych informacji lub wykonania działań naruszających bezpieczeństwo. Hakerzy wykorzystują lokalne tematy polityczne jako pretekst do ataków.

Cyberwywiad

Długoterminowe zbieranie informacji o celach przez infiltrację systemów cybernetycznych bez wzbudzania podejrzeń, często z wykorzystaniem fałszywych stron internetowych jako kamuflażu.

Cyberszpiegostwo

Działalność polegająca na nielegalnym pozyskiwaniu poufnych informacji przez infiltrację systemów cybernetycznych, często prowadzona przez grupy APT na zlecenie państw.

Dane uwierzytelniające

Informacje służące do weryfikacji tożsamości użytkownika w systemach cybernetycznych (hasła, tokeny), często będące celem kradzieży przez grupy hakerskie.

Dezinformacja

Celowe rozpowszechnianie fałszywych lub zniekształconych informacji w celu manipulacji opinią publiczną lub destabilizacji przeciwnika.

DORA (rozporządzenie)

Unijne rozporządzenie nakładające na instytucje finansowe obowiązek implementacji zaawansowanych systemów cyberbezpieczeństwa.

Fałszywa flaga

Operacja cybernetyczna przeprowadzona w taki sposób, aby wskazywać na inny podmiot jako sprawcę ataku, maskując rzeczywistą tożsamość atakujących.

Fałszywe pozytywy

Fałszywe alarmy generowane przez systemy bezpieczeństwa, które błędnie identyfikują normalne działania jako zagrożenia.

Frosty Neighbor

Białoruska grupa hakerska (znana także jako Ghostwriter czy Storm257) łącząca cyberszpiegostwo z operacjami dezinformacyjnymi, szczególnie aktywna wobec Polski i krajów bałtyckich.

Gamma Radon

Rosyjska grupa APT atakująca organizacje ukraińskie, celująca w bazy danych komunikatorów szyfrowanych na komputerach stacjonarnych.

GenAI (generatywna sztuczna inteligencja)

Technologia wykorzystywana przez grupy hakerskie do tworzenia złośliwych dokumentów i fałszywych treści w ramach operacji socjotechnicznych.

Ghostwriter

Alternatywna nazwa białoruskiej grupy hakerskiej Frosty Neighbor, prowadzącej operacje cyberszpiegowskie i dezinformacyjne.

Grupy haktywistyczne

Organizacje hakerskie motywowane ideologicznie lub politycznie, przeprowadzające cyberataki w ramach protestu lub wsparcia określonych celów politycznych.

IAB (Initial Access Broker)

Brokerzy pierwszego dostępu – cyberprzestępcy specjalizujący się w uzyskiwaniu początkowego dostępu do systemów docelowych i sprzedawaniu tego dostępu innym grupom hakerskim.

Infrastruktura krytyczna

Kluczowe systemy i obiekty niezbędne do funkcjonowania państwa i społeczeństwa, często będące celem cyberataków (energetyka, transport, telekomunikacja).

Living off the land (LOTL)

Technika hakerska polegająca na wykorzystywaniu legalnych narzędzi i aplikacji systemowych do przeprowadzania ataków, co utrudnia ich wykrycie przez systemy antywirusowe.

Malware

Złośliwe oprogramowanie zaprojektowane do uszkadzania, zakłócania działania lub uzyskiwania nieautoryzowanego dostępu do systemów komputerowych.

NIS 2 (dyrektywa)

Unijna dyrektywa nakładająca na operatorów infrastruktury krytycznej obowiązek implementacji zaawansowanych systemów cyberbezpieczeństwa.

njRAT

Trojan zdalnego dostępu wykorzystywany przez białoruskie grupy hakerskie do przejmowania kontroli nad zainfekowanymi systemami.

Operacje wpływu

Skoordynowane działania mające na celu kształtowanie opinii publicznej i procesów decyzyjnych w krajach docelowych przez manipulację informacyjną.

PowerShell

Narzędzie administracyjne systemu Windows często nadużywane przez hakerów do przeprowadzania ataków w ramach technik living off the land.

RMM (Remote Monitoring Management)

Narzędzia do zdalnego zarządzania i monitorowania systemów, które w niewłaściwych rękach mogą stać się instrumentami cyberprzestępczości.

Spear phishing

Wyrafinowana forma ataku phishingowego wykorzystująca spersonalizowane wiadomości skierowane do konkretnych osób lub organizacji, aby wykraść dane lub zinfiltrować systemy.

Storm257

Kolejna nazwa białoruskiej grupy hakerskiej Frosty Neighbor/Ghostwriter.

Threat intelligence

Świadomość zagrożeń cybernetycznych i zdolność do działania na podstawie informacji o tych zagrożeniach w celu ochrony organizacji.

Trojany zdalnego dostępu

Rodzaj złośliwego oprogramowania umożliwiającego hakerom zdalne przejmowanie kontroli nad zainfekowanymi komputerami.

UNC1151

Kodowa nazwa białoruskiej grupy hakerskiej Ghostwriter używana przez analityków cyberbezpieczeństwa.

Wiper

Typ złośliwego oprogramowania zaprojektowanego do usuwania lub niszczenia danych na dyskach twardych, często używany w destrukcyjnych cyberatakach.

WMI (Windows Management Instrumentation)

Wbudowane narzędzie systemów Windows wykorzystywane przez hakerów w ramach technik living off the land do przeprowadzania ataków.

Zagrożenia hybrydowe

Połączenie różnych form agresji, w tym cyberataków, dezinformacji i innych działań destabilizacyjnych, prowadzonych przez państwa przeciwko swoim przeciwnikom.

Główne wnioski

- Białoruskie i irańskie grupy hakerskie przeszły ewolucję od klasycznych cyberataków do zaawansowanych operacji łączących cyberszpiegostwo, dezinformację i ataki na infrastrukturę krytyczną, co czyni je szczególnie niebezpiecznymi.

- Współczesne grupy hakerskie coraz częściej porzucają tradycyjne złośliwe oprogramowanie na rzecz technik wykorzystujących legalne narzędzia systemowe oraz generatywną sztuczną inteligencję, co znacznie utrudnia wykrycie i atrybucję ataków.

- Rynek cyberzagrożeń ewoluuje w kierunku coraz większej współpracy między różnymi aktorami, gdzie prywatni brokerzy dostępu współpracują z grupami sponsorowanymi przez państwo. Powstaje skomplikowany ekosystem trudny do zwalczania tradycyjnymi metodami.