Zły dzień informatyka. Jak dopilnować bezpieczeństwa infrastruktury w cyberprzestrzeni?

Cyberatak na szpital MSWiA w Krakowie pokazał, jak ważna jest ochrona naszej cyberprzestrzeni. Także infrastruktury krytycznej. Temat ten powraca przy okazji kolejnych ataków w sieci, a wciąż nie jest traktowany z należytą powagą.

Z tego artykułu dowiesz się…

- Czym jest infrastruktura krytyczna w rozumieniu zapisów prawa.

- Jak chroniona jest infrastruktura krytyczna w cyberprzestrzeni.

- Gdzie szukać pomocy w razie zagrożenia aktywów domeny cyber.

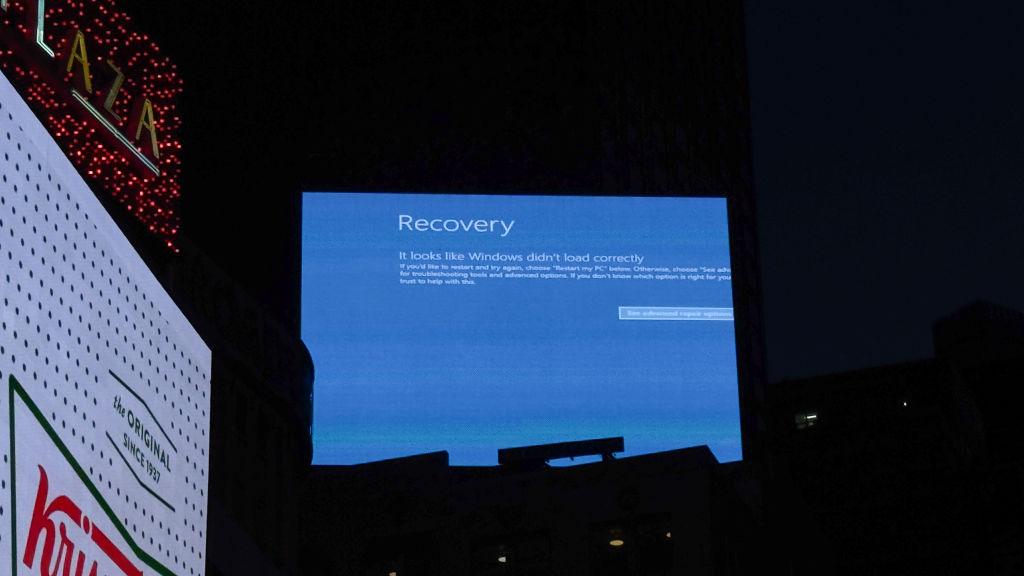

Jest piątek rano. Przychodzisz do pracy urzędnika w mieście gdzieś na zachodzie Polski. Robisz kawę i, jak przez cztery poprzednie dni tego tygodnia, włączasz komputer. Ale tym razem coś jest inaczej. Nie możesz uzyskać dostępu do plików, nad którymi pracowałeś jeszcze wczoraj – mają dziwne rozszerzenia, których nigdy wcześniej nie widziałeś. Przypominasz sobie niejasno szkolenie. Próbujesz dodzwonić się do IT, ale telefon stacjonarny również nie działa. Działa wyłącznie prywatna komórka. Dzwonisz. Nerwowy głos jedynego informatyka w przedsiębiorstwie, zatrudnionego na pół etatu, mówi, że nie ma czasu – cała firma właśnie padła ofiarą cyberataku i nic nie działa. TAK, CAŁA! Informatyk rozłącza się bez dalszych wyjaśnień.

W tej chwili uświadamiasz sobie, że e-maile, które tydzień temu trafiły do wszystkich pracowników, wyglądały podejrzanie… A także to, że flirtowanie przez służbowy komunikator z koleżanką z działu kadr mogło nie być najlepszym pomysłem. Dzień pracy masz z głowy. W panice wyłączasz komputer. Dopiero tydzień później, kiedy prace zakończyli już specjaliści z CERT, dowiadujesz się, że wyłączenie komputera było błędem…

Zacznijmy od faktów...

Ostatnio w Polsce doszło do dwóch incydentów, które można uznać za zagrożenie dla infrastruktury krytycznej. Pierwszy to cyberatak na krakowski szpital MSWiA. Drugi przypadek jest trudniejszy do oceny, ponieważ nosi znamiona zwykłego wandalizmu – grupa amatorów graffiti włamała się na stację techniczno-postojową warszawskiego metra, powodując wykolejenie jednego z pociągów.

Czym jest infrastruktura krytyczna? Według ustawy o zarządzaniu kryzysowym to „systemy oraz wchodzące w ich skład powiązane ze sobą funkcjonalnie obiekty, w tym obiekty budowlane, urządzenia, instalacje, usługi kluczowe dla bezpieczeństwa państwa i jego obywateli oraz służące zapewnieniu sprawnego funkcjonowania organów administracji publicznej, a także instytucji i przedsiębiorców”. Infrastruktura krytyczna obejmuje systemy zaopatrzenia w energię, surowce energetyczne i paliwa, łączności, sieci teleinformatyczne, finansowe, zaopatrzenia w żywność i wodę, ochrony zdrowia, transportowe, ratownicze, zapewniające ciągłość działania administracji publicznej, produkcji, składowania, przechowywania i stosowania substancji chemicznych i promieniotwórczych, w tym rurociągi substancji niebezpiecznych.

Na temat cyberataku na szpital wypowiedział się m.in. wicepremier i minister cyfryzacji Krzysztof Gawkowski, potwierdzając incydent. Sprawcy zażądali okupu za odzyskanie danych, a istnieje również ryzyko wycieku informacji. Atak typu ransomware, choć zazwyczaj nastawiony na wymuszenie okupu, może także stanowić element szerszych działań cyberprzestępczych.

W oświadczeniu szpitala czytamy: „Jest wysokie prawdopodobieństwo, że państwa dane zostały przejęte w sposób nieuprawniony przez cyberprzestępców, jeszcze przed ich zaszyfrowaniem”.

– To oznacza, że przed zaszyfrowaniem danych dokonano ich eksfiltracji [nieautoryzowanego wydobywania i przesyłania danych z systemu komputerowego przez cyberprzestępców – przyp. red.] – mówi Julian Dobrowolski z Fundacji INFO OPS Polska.

Jaki będzie los tych danych?

– Doświadczenie podpowiada, że możemy tu się mierzyć z kilkoma scenariuszami – od najprostszego, gdzie dane zostały pozyskane jako argument siły w przypadku, gdyby szpital nie chciał zapłacić okupu, po taki, gdzie celowo włamano się, aby pozyskać te dane, a ransomware służy tylko jako dodatkowy element. W końcu pozyskane dane można sprzedać lub posłużyć się nimi do zażądania okupu od osób prywatnych. Oświadczenie szpitala każe domniemywać, że sytuacja nie jest tak kolorowa, jak się mogło wydawać po pierwszych komentarzach i oświadczeniach – mówi Julian Dobrowolski.

Piotr Ciepiela: Szpitale to łatwy cel

Należy postawić kilka pytań. Są ważne w kontekście bezpieczeństwa państwa i jego obywateli.

– Zrozumienie pojęcia infrastruktury krytycznej ewoluowało. Na początku utożsamiano ją głównie z elektrowniami i rafineriami. Z czasem zdaliśmy sobie sprawę, że równie istotne jest objęcie ochroną zaopatrzenia w wodę, żywność czy leki. Przykład ataku na Danię i tamtejszy system zaopatrzenia w wodę – atak na system informatyczny przedsiębiorstwa wodno-kanalizacyjnego – pokazał, że można „wyłączyć” cały kraj sektor po sektorze – mówi Piotr Ciepiela, partner w firmie doradczej EY, lider do spraw bezpieczeństwa Architektury i Nowoczesnych Technologii.

Inna kwestia to szpitale oraz szeroko pojmowane dane medyczne i okołomedyczne.

– Dwa lata temu w Irlandii doszło do poważnego wycieku danych poufnych – ujawniono informacje o osobach chorych na raka oraz o przypadkach adopcji. Kilka miesięcy temu zaatakowano dwa największe szpitale w Londynie, co zmusiło do przerwania lub odroczenia aż 90 proc. operacji i zabiegów – mówi Piotr Ciepiela.

Ekspert zwraca uwagę, że w szpitalach brakuje informatyków oraz osób odpowiedzialnych za bezpieczeństwo teleinformatyczne i cyberbezpieczeństwo. W placówkach, w których przeprowadzał audyt, wiele urządzeń medycznych było zainfekowanych złośliwym oprogramowaniem, co powodowało zamianę aparatury na przykład w koparki kryptowalut.

Są i inne przykłady. Piotr Ciepiela przywołuje historię sprzed dwóch lat, kiedy doszło do ataku na stację uzdatniania wody w amerykańskim miasteczku Oldsmar na Florydzie. W wodzie pitnej pojawił się wodorotlenek sodu, a tylko cudem udało się zauważyć jego ogromne stężenie. Cztery lata temu celem cyberataku stało się przedsiębiorstwo zarządzające rurociągami dostarczającymi paliwo lotnicze.

Jak wygląda sytuacja w Polsce?

– Fakt, że nie odnotowujemy wielu incydentów, nie oznacza, że jesteśmy bezpieczni. Od momentu zaatakowania systemu do wykrycia skutków napaści mija średnio pół roku – dodaje Piotr Ciepiela.

Zdaniem eksperta infrastruktura krytyczna oraz usługi kluczowe powinny być nadzorowane, a państwo powinno organizować szkolenia i ćwiczenia sektorowe. Cyberataków będzie więcej. Po zakończeniu konwencjonalnych działań wojennych w Ukrainie część zasobów zostanie przekierowana na cyberataki i działania zaczepne w cyberprzestrzeni. Takie ataki są jednym z elementów „wojny hybrydowej” – konfliktu poniżej progu wojny.

Według sprawozdania pełnomocnika rządu ds. cyberbezpieczeństwa, Krzysztofa Gawkowskiego, w 2023 r. liczba cyberataków wzrosła o ponad 100 proc. w porównaniu do roku 2022. Podczas konferencji prasowej w ubiegłym roku poinformował, że do połowy października 2024 r. w Polsce zidentyfikowano ponad 80 tys. ataków, a prognozy na bieżący rok przewidują przekroczenie liczby 100 tys.

Krzysztof Gawkowski wskazuje na konkretne obszary szczególnie narażone na cyberataki: transport i logistyka (niezależnie od środka – wodny, lądowy czy powietrzny) oraz produkcję, zwłaszcza żywności i leków. To właśnie dlatego przedsiębiorstwa z tych sektorów ponoszą znaczne koszty związane z cyberbezpieczeństwem. W Polsce jednak nadal traktuje się bezpieczeństwo – zarówno fizyczne, jak i wirtualne – jako „koszt”.

Ekspert ostrzega również przed rosnącą liczbą tzw. ataków mieszanych, łączących działania w cyberprzestrzeni z fizycznymi aktami sabotażu, dywersji czy podpaleń.

Trzy magiczne słowa: unijna dyrektywa CER

Piotr Ciepiela przypomina o istotnym dokumencie w tym kontekście – tzw. dyrektywie CER, czyli unijnym akcie prawnym, którego celem jest zwiększenie odporności podmiotów krytycznych w państwach członkowskich UE. Dokument ten jest wprowadzany w życie zbyt wolno, również w Polsce. Druga ważna dyrektywa unijna to NIS2, mająca na celu wzmocnienie cyberbezpieczeństwa w krajach Unii Europejskiej.

Julian Dobrowolski podkreśla, że szpitale należy traktować jako element infrastruktury krytycznej, ponieważ atak na takie obiekty silnie oddziałuje na wyobraźnię.

– Nie bez powodu to właśnie ataki na szpitale czy systemy zaopatrzenia w wodę są jednymi z najczęściej przywoływanych przykładów teoretycznych. Zatrucie lub skażenie źródła wody, odcięcie dostępu do niej czy zatrzymanie pracy systemów szpitalnych – zarówno stricte komputerowych (np. system rejestracji pacjentów), jak i bezpośrednio związanych z realizacją świadczeń i badań – to przykłady działań, które bezpośrednio wpływają na naszą codzienność. Łatwo wyobrazić sobie generowane przez nie zagrożenie dla życia – mówi Julian Dobrowolski.

Zatrucie lub skażenie źródła wody, odcięcie dostępu do niej czy zatrzymanie pracy systemów szpitalnych – zarówno stricte komputerowych (np. system rejestracji pacjentów), jak i bezpośrednio związanych z realizacją świadczeń i badań – to przykłady działań, które bezpośrednio wpływają na naszą codzienność.

– Dlatego należy doceniać programy takie jak Cyberbezpieczny Rząd czy Cyberbezpieczny Samorząd, pamiętając jednocześnie, że fundusze nie stanowią złotego środka i muszą być wydatkowane w sposób rzetelny. Kluczowe jest budowanie świadomości i kompetencji na wszystkich szczeblach. Ostatecznie wektorem ataku może być zarówno e-mail do recepcji, księgowości, jak i do dyrektora instytucji – błędy mogą popełnić wszyscy – wyjaśnia Julian Dobrowolski.

Podkreśla również znaczenie budowania zespołów sektorowych (CSIRT-y sektorowe, ujęte w nowelizacji Krajowego Systemu Cyberbezpieczeństwa), które wspierają poszczególne sektory i podmioty, wzmacniając bezpieczeństwo, także w obszarze infrastruktury krytycznej.

Piotr Konieczny z serwisu Niebezpiecznik.pl zauważa, że trudno jednoznacznie odpowiedzieć na pytanie o stan polskiego cyberbezpieczeństwa.

– Krajowy system cyberbezpieczeństwa składa się z wielu różnych mechanizmów, które muszą stale i bezbłędnie ze sobą współpracować. W ostatnich latach dokonaliśmy ogromnych postępów w tej dziedzinie, ale przed nami wciąż sporo pracy – podsumowuje Piotr Konieczny.

Zdaniem eksperta

Krucho z ludźmi i pieniędzmi, ale to, co mamy – działa

Trzeba uwzględnić dwie kluczowe kwestie. Po pierwsze: brak środków finansowych na zatrudnienie personelu, zakup sprzętu oraz wdrażanie odpowiednich procedur.

Po drugie: mimo ograniczeń mamy świadomość istniejących zagrożeń. Zespoły reagowania na incydenty komputerowe (CSIRT) wykonują bardzo dobrą pracę. Przykładem może być CERT Polska, funkcjonujący w ramach NASK, a także jednostki podlegające Ministerstwu Obrony Narodowej (Dowództwo Komponentu Wojsk Obrony Cyberprzestrzeni) czy Komisji Nadzoru Finansowego.

Problemem pozostaje skala ataków. Nie zawsze udaje się zareagować na czas – przede wszystkim ze względu na braki kadrowe i sprzętowe, a także przestarzałe sieci i infrastrukturę IT w wielu szpitalach i jednostkach administracyjnych. W efekcie dosłownie każdy szpital czy gmina może stać się ofiarą ataku, ponieważ w takich podmiotach brakuje zasobów, ludzi i funduszy. Bronimy się, ale nie zawsze skutecznie. Nie mówi się jednak głośno o przypadkach odpartych ataków. Powód? Chęć uniknięcia uwiarygodniania w opinii publicznej atakujących oraz zapobieżenie dodawaniu im splendoru z przeprowadzonych akcji.

Główne wnioski

- Polska wciąż ma problem z cyberbezpieczeństwem. Mamy dobrych ekspertów, ale na rozwiązanie problemu przeznaczamy zbyt mało sił i środków.

- W przyszłości zwiększy się liczba cyberataków oraz ich jakość.

- Najbardziej narażone będą sektory: zaopatrzenie w prąd, ciepło, wodę, produkcja żywności, leków i transport.